Pada artikel sebelumnya tentang Evil Twin Attack, saya sudah membahas tentang bagaimana cara kerja serangan Evil Twin, karakteristik serta cara pencegahannya. Sekarang saatnya kita melakukan contoh serangan Evil Twin tersebut dengan menggunakan salah satu tools yang tersedia bernama Airgeddon.

Serangan

Captive Portal Evil Twin adalah salah satu teknik yang serangan dengan tingkat

keberhasilan yang lumayan tinggi untuk membobol keamanan jaringan Wi-Fi saat

ini. Artikel ini akan membahas secara detail tentang apa itu serangan ini,

bagaimana cara mengeksploitasi captive portal, dan bagaimana Anda bisa

mensimulasikan dan memahaminya dengan menggunakan tools Airgeddon.

Airgeddon

& Captive Portal Evil Twin Attack.

Airgeddon

adalah tools atau framework multi guna yang dikembangkan untuk sistem Linux

dengan tujuan untuk mengaudit jaringan nirkabel. Tools ini membuat tugas yang

sangat kompleks menjadi mudah diakses oleh para profesional dan pemula.

Airgeddon juga sering digunakan oleh para penetration tester untuk

menganalisis jaringan nirkabel mereka.

Captive

Portal mengacu pada halaman login web yang diharuskan untuk diakses oleh

pengguna agar dapat terhubung ke Internet melalui Jaringan Wi-Fi. Skenario ini

cukup umum terjadi di kedai kopi, bandara, dan hotel. Contohnya ketika pengguna

ingin menggunakan sebuah jaringan Wi-Fi yang tersedia, biasanya pada saat

menghubungkan perangkat mereka ke jaringan Wi-Fi tersebut pengguna diharuskan

untuk melakukan login terlebih dahulu ke jaringan Wi-Fi melalui browser ada di

perangkat mereka.

Dalam

serangan Captive Portal Evil Twin, sebuah Access Point jahat disiapkan untuk

menyamar sebagai jaringan yang sah. Setelah itu penyerang menduplikasi captive

portal atau halaman login web dari jaringan yang sah, membuat pengguna

memberikan informasi sensitif dengan kedok proses login atau pendaftaran yang

sah.

Langkah-1

: Persiapan

Pada

contoh serangan kali ini, saya menggunakan sistem operasi Kali Linux. Kalian

bisa menggunakan distro Linux lain yang bisa menjalankan tools Airgeddon. Cek

laman Airgeddon GitHub untuk informasi tentang distro yang didukung.

Kalian

juga bisa menggunakan Kali Linux pada Raspberry Pi untuk serangan ini, namun

kalian harus dapat mengakses GUI pada Raspberry Pi tersebut.

Terakhir,

dibutuhkan juga 2 buah perangkat usb Wi-Fi adapter yang menggunakan chipset

yang didukung oleh Airgeddon. Pada uji coba kali ini saya menggunakan 2 buah

perangkat usb Wi-Fi adapter TP-Link TL-WN722N V1, saya menggunakan adapter

tersebut karena menggunakan Chipset Atheros AR9271, dimana chipset ini didukung

oleh Airgeddon dan dapat melakukan packet injection dan juga monitor mode.

Kalian dapat melihan list usb Wi-Fi adapter yang didukung oleh Airgeddon pada

laman Airgeddon Github – Cards and Chipsets.

Langkah-2

: Install Kali Linux & Airgeddon

Untuk

langkah instalasi sistem operasi Kali Linux pada perangkat kalian, kalian bisa

melihat sendiri tutorialnya di YouTube ataupun Google. Karena proses ini sangat

bergantung kepada perangkat yang kalian pakai atau distro Linux yang kalian

pilih.

Setelah

Kali Linux terinstall, kalian bisa melakukan pembaruan atau update pada

Kali Linux yang telah di install dengan cara membuka terminal dan menjalankan

perintah :

~$ sudo apt update

~$ sudo apt full-upgrade -y

Setelah

melakukan update pada Kali Linux selanjutnya kita dapat

menginstall Airgeddon menggunakan git clone dengan

mengetikan perintah :

~$ git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

Kemudian

pindah ke folder Airgeddon dan mulai Airgeddon dengan mengetikan perintah :

~$

cd airgeddon

~$ sudo bash ./airgeddon.sh

Jika

kalian melihat sebuah pesawat alien maka Airgeddon sudah terbuka dan kalian

dapat melakukan serangan

Langkah-3

: Konfigurasi Airgeddon

Setelah

Airgeddon terbuka, tekan enter dan biarkan Airgeddon mengecek apakah tools yang

diperlukan sudah terinstall di sistem operasi kalian.

Jika ada

tools yang diperlukan oleh Airgeddon belum terinstall, maka ada tulisan “Error”

disebelahnya, kalian bisa melanjutkan penginstallan otomatis yang akan

dijalankan oleh Airgeddon dengan memasukan perintah “y” dan Airgeddon akan

menginstall secara otomatis tools yang diperlukan, tetapi biasanya cara itu

tidak berhasil.

Jika pada

saat penginstallan tools otomatis pada Airgeddon tidak berhasil, kalian bisa

mencoba untuk menginstall manual tools yang diperlukan dengan cara membuka

terminal baru dan ketikan :

~$

apt-get install “nama tool”

Ganti

“nama tool” dengan tools yang ingin kalian install tanpa tanda petik.

Kalian harus menginstall semua tools yang diperlukan oleh Airgeddon, jika tidak, kalian bisa menghadapi banyak masalah pada saat melakukan serangan.

Jika semua

tools sudah terinstall dengan status “Ok” di sebelah nama tools, kalian bisa

melanjutkan ke tahap selanjutnya dengan menekan Enter, dan skrip

pada Airgeddon akan melakukan pengecekan otomatis melalui internet jika ada

pembaruan pada Airgeddon.

Setelah

selesai melakukan pengecekan pembaruan, tekan Enter lagi untuk

memilih network adapter yang akan digunakan. Tekan nomor yang sesuai dengan

network adapter untuk memilih network adapter tersebut kemudian tekan Enter.

Setelah memilih network adapter kita akan langsung ke tahap utama yaitu memilih serangan.

Tekan 2

dan Enter untuk mengaktifkan monitor mode pada

network adapter yang tadi kita pilih. Setelah itu tekan 7 dan Enter untuk

memilih menu Evil Twin Attacks.

Setelah

menu Evil Twin Attacks terbuka, tekan 9 dan Enter untuk

memilih mode serangan “Evil Twin AP attack with a captive portal”. Setelah itu

Airgeddon akan otomatis melakukan scanning untuk target yang bisa kita serang.

Tekan Enter maka akan terbuka jendela baru yang memperlihatkan

daftar jaringan yang sedang di scan. Kalian bisa menunggu beberapa saat agar

semua jaringan yang berada dalam jangkauan serangan untuk tampil pada daftar

list tersebut.

Jika sudah

menemukan jaringan yang ingin kalian serang, kalian bisa menutup jendela yang

tampil itu dengan klik tombol (x) pada jendela atau CTRL+C pada

keyboard. Setelah itu akan tampil list daftar jaringan beserta kekuatan

sinyalnya. Pada daftar jaringan yang sudah di scan juga terdapat simbol bintang

(*) yang menandakan bahwa ada pengguna yang sedang menggunakan jaringan itu.

Hal ini sangat penting karena kita membutuhkan pengguna pada jaringan untuk

serangan ini agar berhasil.

Tekan nomor yang sesuai dengan jaringan yang ingin kalian serang lalu tekan Enter.

Langkah-4

: Menangkap Handshake

Setelah

memilih jaringan yang ada penggunanya, saatnya kita melakukan serangan untuk

memutuskan sambungan (de-authentication) pengguna pada jaringan yang ingin kita

serang. Saya merekomendasikan pilihan ke-2 yaitu “Deauth aireplay attack”, tapi

opsi serangan de-auth lain juga bisa bekerja tergantung dengan

sikon pada jaringan.

Tekan 2

kemudian Enter untuk memilih serangan “Deauth aireplay attack”

dan kemudian kalian akan disuruh untuk memilih apakah ingin menggunakan DoS

pursuit mode pada serangan. Saya anjurkan untuk menggunakan DoS

pursuit mode untuk mengantisipasi jika target serangan berpindah ke

channel lain.

Selanjutnya

Airgeddon akan menanyakan apakah kita ingin menyamarkan MAC address kita, untuk

serangan ini kita tidak perlu untuk menyamarkan alamat MAC kita jadi tekan N

kemudian Enter.

Sekarang

karena kita belum mendapatkan Handshake dari jaringan tersebut

maka kita akan menangkapnya sekarang. Perhatikan pada saat skrip Airgeddon

menanyakan apakah kita telah mempunyai Handshake dengan

tulisan “Do you already have a captured Handshake file?”. Ketik N karena kita

belum mempunyai Handshake dari target jaringan kemudian Enter, Airgeddon

akan mulai melakukan proses serangan “Deauth aireplay attack” untuk

menangkap Handshake pada target serangan kita.

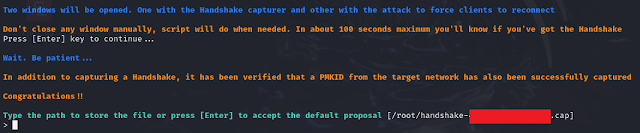

Setelah

proses capturing handshake dimulai, akan ada jendela baru

muncul dengan tulisan merah menandakan paket serangan deauth kita sedang

dikirimkan ke target. Tunggu beberapa saat sampai jendela menghilang yang

menandakan bahwa Handshake dari target sudah berhasil

didapatkan.

Setelah

mendapat Handshake dari target kita, skrip akan menanyakan apakah kita

akan menyimpan file Handshake yang sudah kita dapat tadi. Tekan Enter

untuk mengkonfirmasi.

Sekarang

setelah kita mendapat Handshake dari target serangan, kita dapat

langsung melakukan serangan Captive Portal Evil Twin pada target.

Langkah-5

: Konfigurasi Serangan

Pada

langkah terakhir ini kita akan mengonfigurasi Captive Portal atau

halaman login yang akan kita gunakan untuk mengelabui pengguna yang terhubung

ke jaringan palsu kita agar memasukan kata sandi jaringan mereka yang sah.

Pada daftar

bahasa pilih opsi bahasa Inggris saja agar terlihat lebih meyakinkan.

Jika sudah

memilih bahasa dan menekan Enter, akan terbuka beberapa jendela baru.

Salah satunya adalah jendela dengan nama Deauth dan Control. Pada

jendela Deauth kita bisa melihat paket serangan de-authentication

yang kita kirimkan ke target jaringan untuk memutus semua pengguna yang

terhubung dalam jaringan itu. Pada jendela Control kita dapat melihat

pengguna yang sudah terhubung ke jaringan palsu kita beserta kata sandi yang

mereka masukan.

Jika

pengguna yang sudah terhubung ke jaringan palsu kita memasukan kata sandi yang

tepat. Jaringan palsu kita akan langsung menghilang dan semua jendela akan

tertutup kecuali jendela dengan nama Control.

Pada jendela ini kita bisa melihat kata sandi yang sebenarnya untuk jaringan yang kita targetkan. Simpan kata sandi tersebut untuk login seperti biasa ke jaringan yang sudah kita serang tadi. Biasanya skrip Airgeddon juga menyimpan secara otomatis kata sandi untuk jaringan yang sudah kita serang, Untuk mengecek hal tersebut, perhatikan pada jendela terminal utama saat serangan telah berhasil.

Kesimpulan.

Serangan

Captive Portal Evil Twin ini merupakan jenis serangan yang mengandalkan Social

Engineering. Dimana pelakunya mengandalkan kecerobohan, kelalaian atau

kesalahan individu untuk mencuri data atau informasi penting. Dengan bantuan

Airgeddon, kita akan dapat mengetahui dengan tepat bagaimana serangan seperti

itu dilakukan. Untuk mengetahui lebih lanjut tentang serangan Evil Twin ini dan

bagaimana cara menghindarinya, silahkan kunjungi artikel Evil Twin Attacks Dan Cara Menghindarinya.

Sekian dan

terimakasih!

Comments

Post a Comment